I2P Router Help

Auf welchen Systemen wird I2P laufen?

I2P ist in der Programmiersprache Java geschrieben. Es wurde auf Windows, Linux, FreeBSD und OSX getestet. Eine Android-Portierung ist ebenso verfügbar.

Hinsichtlich des Speicherverbrauchs ist I2P standardmäßig konfiguriert, 128 MB RAM zu benutzen. Das ist ausreichend zum Surfen und für den IRC-Chat. Allerdings können andere Anwendungen höherere Speicheranforderungen stellen. Zum Beispiel wenn man einen Router mit hoher Bandbreite starten, an BitTorrent-Filesharing teilnehmen oder versteckte Dienste mit viel Traffic anbieten möchte, wird mehr Arbeitsspeicher benötigt.

Hinsichtlich der CPU-Last wurde I2P auf schwächeren Systemen, wie z.B. den Raspberry Pi Einplatinencomputern, getestet. Da I2P häufig Gebrauch von Krypographie macht, ist eine stärkere CPU besser geeignet, um genug Rechenleistung für I2P sowie für die Aufgaben des restlichen Systems (d.h. Betriebssystem, Benutzeroberfläche, andere Prozesse wie z.B. Browser) bereit zu stellen.

Ein Vergleich von verschiedenen Java Runtime Environments (JREs) ist hier zu finden: https://trac.i2p2.de/wiki/java. Unsere Empfehlung ist, Sun/Oracle Java oder OpenJDK zu benutzen .

Ist die Installation von Java erforderlich, um I2P verwenden zu können?

Während die Haupt-I2P-Client-Implementierung Java erfordert, gibt es mehrere alternative Clients, die Java nicht benötigen.

What is an "I2P Site?"

Formerly called an eepSite, an I2P Site is a website that is hosted anonymously, a hidden service which is accessible through your web browser. It can be accessed by setting your web browser's HTTP proxy to use the I2P web proxy (typically it listens on localhost port 4444), and browsing to the site. Detailed instructions for configuring your browse can be found on the browser configuration page.

Was bedeuten die Active x/y Nummern in der Router Konsole?

x ist die Anzahl an Peers, von denen Sie eine Nachricht erhalten oder gesendet haben in der letzten Minute, y ist die Anzahl der in der letzten Stunde gesehenen Peers, oder so. Versuche Sie mit dem Cursor über die anderen Informationszeilen zu gleiten um eine kurze Erklärung dazu zu bekommen.

Ihnen sind manche Inhalte äusserst zuwider. Wie können Sie verhindern, das Sie diese verteilen, speichern oder abfrufen?

I2P traffic that transits through your router is encrypted with several layers of encryption. Except in the case of a serious security vulnerability (of which none are currently known), it is not possible to know the content, origin or destination of routed traffic.

-

Distribution

All traffic on the I2P network is encrypted in multiple layers. You don't know a message's contents, source, or destination. Traffic is internal to the I2P network, you are not an exit node (referred to as an outproxy in our documentation). -

Storage

The I2P network does not do distributed storage of content, this has to be specifically installed and configured by the user (with Tahoe-LAFS, for example). That is a feature of a different anonymous network, Freenet. By running an I2P router, you are not storing content for anyone. -

Access

Your router will not request any content without your specific instruction to do so.

Is it possible to block I2P?

Yes, by far the easiest and most common way is by blocking bootstrap, or "Reseed" servers. Completely blocking all obfuscated traffic would work as well (although it would break many, many other things that are not I2P and most are not willing to go this far). In the case of reseed blocking, there is a reseed bundle on Github, blocking it will also block Github. You can reseed over a proxy (many can be found on Internet if you do not want to use Tor) or share reseed bundles on a friend-to-friend basis offline.

In der Datei wrapper.log sehe ich einen Fehler, der sagt "Protokollfamilie nicht verfügbar" beim Laden der Router Konsole

Dieser Fehler tritt öfters bei Systemen auf, die IPv6 als Default gesetzt haben und Java Software mit Netzwerkfunktionen nutzen. Es gibt ein paar Möglichkeiten, dieses zu lösen:

-

Auf Linux-basierten Systemen verwenden Sie

echo 0 > /proc/sys/net/ipv6/bindv6only - Suchen Sie folgende Zeilen in der

wrapper.configDatei.

#wrapper.java.additional.5=-Djava.net.preferIPv4Stack=true

#wrapper.java.additional.6=-Djava.net.preferIPv6Addresses=false

Wenn diese Zeilen bereits so vorhanden sind, kommentiere sie aus, indem du die "#"s entfernst. Andernfalls füge die Zeilen ohne die '#'s hinzu.

~/.i2p/clients.config zu entfernen

WARNUNG: Damit Änderungen an der wrapper.config wirksam werden, müssen

der Router und der Wrapper vollständig gestoppt werden. Ein Klick auf Neustart in der

Router-Konsole liest diese Datei NICHT erneut ein!

Klicke Herunterfahren, warte 11 Minuten, dann starte I2P neu.

Most of the I2P Sites within I2P are down?

If you consider every I2P Site that has ever been created, yes, most of them are down. People and I2P Sites come and go. A good way to get started in I2P is check out a list of I2P Sites that are currently up. http://identiguy.i2p.xyz tracks active I2P Sites.

Warum lauscht I2P auf dem Port 32000 ?

Der genutzte Tanuki Java Service Wrapper öffnet diesen Port —gebunden an Localhost— um mit Softwre, die innerhalb der JVM rennt, zu kommunizieren. Beim Start der JVM wird ein Schlüssel übergeben, damit diese sich mit dem Wrapper verbinden kann. Nach Etablierung der Verbindung JVM - Wrapper verweigert der Wrapper weitere Verbindungen.

Mehr Informationen können in der Dokumentation des Wrappers gefunden werden.

Configuration

Wie kann ich meinen Browser entsprechend einstellen?

Die Konfiguration des Proxy ist ausgelagert auf eine separate Seite mit ScreenShots. Weitere Konfigurationen mit externen Programmen, wie z.B. dem PlugIn FoxyProxy oder dem Proxyserver Privoxy, sind möglich, können jedoch Schwachstellen in Ihrem Setup öffnen.

Wie verbinde ich mich mit dem IRC innerhalb von I2P?

Ein Tunnel zum wichtigsten IRC Netzwerk innerhalb von I2P, IRC2p, wird bei der Installation von I2P erstellt (schauen Sie auf die I2PTunnel Konfigurations Seite) und wird beim Start des I2P Routers automatisch gestartet.

Um sich damit zu verbinden, weisen Sie ihrem IRC Klienten an, sich mit localhost 6668zu verbinden. Nutzer eines HexChat ähnlichen Programmes können ein neues Netzwerk mit dem Serverlocalhost/6668 erstellen (Falls Sie einen Proxy Server im IRC Programm eingerichtet habenm vergessen Sie nicht die Option "Bypass proxy server" zu aktivieren.

Weechat Nutzer können folgende Befehle zum Hinzufügen eines neuen Netzwerkes benutzen:

/server add irc2p localhost/6668

How do I set up my own I2P Site?

Klicken Sie auf den Webseiten Link ganz oben in der Routerkonsole um Anweisungen zu erhalten.

If I host a website at I2P at home, containing only HTML and CSS, is it dangerous?

If you're hosting a personal blog or doing something otherwise non-sensitive, then you are obviously in little danger. If you have privacy needs that are basically non-specific, you are in little danger. If you are hosting something sensitive, then your services will go down at the same time that your router goes down. Someone who observes your downtime and correlates it to real-world events could probably de-anonymize you with enough effort. I2P has defenses available against this like multihoming or Tahoe-LAFS, but they require additional set up and are only appropriate for some threat models. There is no magic solution, protecting yourself from a real threat will take real consideration in any case.

How Does I2P find ".i2p" websites?

The I2P Address Book application maps human-readable names to long-term destinations, associated with services, making it more like a hosts file or a contact list than a network database or a DNS service. It's also local-first there is no recognized global namespace, you decide what any given .i2p domain maps to in the end. The middle-ground is something called a "Jump Service" which provides a human-readable name by redirecting you to a page where you will be asked "Do you give the I2P router permission to call $SITE_CRYPTO_KEY the name $SITE_NAME.i2p" or something to that effect. Once it's in your address book, you can generate your own jump URL's to help share the site with others.

How do I add addresses to the Address Book?

You cannot add an address without knowing at least the base32 or base64 of the site you want to visit. The "hostname" which is human-readable is only an alias for the cryptographic address, which corresponds to the base32 or base64. Without the cryptographic address, there is no way to access an I2P Site, this is by design. Distributing the address to people who do not know it yet is usually the responsibility of the Jump service provider. Visiting an I2P Site which is unknown will trigger the use of a Jump service. stats.i2p is the most reliable Jump service.

If you're hosting a site via i2ptunnel, then it won't have a registration with a jump service yet. To give it a URL locally, then visit the configuration page and click the button that says "Add to Local Address Book." Then go to http://127.0.0.1:7657/dns to look up the addresshelper URL and share it.

Welche Ports werden von I2P genutzt?

Die Ports, die I2P benutzt, können in zwei Gruppen eingeteilt werden:

- Dem Internet zugewandte Ports für die Verbindung zu anderen I2P-Routern

- Lokale Ports für lokale Verbindungen

Diese sind unten im Detail beschrieben.

- Service Ports auf der Internetseite

Hinweis: seit Version 0.7.8 nutzen neue Installationen nicht mehr den Port 8887; ein zufälliger Port zwischen 9000 und 31000 wird beim ersten Start des Programms ausgewählt. Der ausgewählte Port wird auf der Router Konfigurationsseiteangezeigt.

AUSGEHEND- UDP von dem zufällig gewähltem Port, notiert auf der Konfigurationsseite ausgehend zu externen UDP Ports, inklusive eingehende Antworten.

- TCP-Verkehr von zufälligen, hohen Ports hin zu allen möglichen externen TCP-Ports

- Ausgehend UDP auf Port 123, Antworten annehmend. Dieses ist für das I2P interne Abgleichen der Uhrzeit nötig (via SNTP - ein zufälliger SNTP Server aus dem pool.ntp.org Pool oder ein von Ihnen festgelegter Server wird genutzt)

- (Optional, empfohlen) UDP zu dem auf der Konfigurationsseite genanntem Port, von allen externen Adressen.

- (Optional, empfohlen) TCP zu dem auf der Konfigurationsseite genanntem Port, von allen externen Adressen.

- Eingehender TCP-Verkehr kann auf der Konfigurationsseitedeaktiviert werden

- Lokale I2P-Ports, die voreingestellt nur auf lokale Verbindungen reagieren, Ausnahmen werden explizit genannt:

PORT VERWENDUNG BESCHREIBUNG 1900 UPnP SSDP UDP multicast listener Kann nicht geändert werden. Wird an alle Schnittstellen gebunden. Kann auf confignet deaktiviert werden. 2827 BOB bridge Eine High-Level API für Klienten. Per Default inaktiv, kannauf der Klientenkonfigurationsseiteaktiviert/deaktiviert werden. Kann in der bob.config Datei geändert werden. 4444 HTTP proxy Kann auf der i2ptunnel-Seite in der Router-Konsole deaktiviert oder geändert werden. Kann ausserdem per Konfiguration an eine bestimmte Schnittstelle oder alle Schnittstellen gebunden werden. 4445 HTTPS proxy Kann auf der i2ptunnel-Seite in der Router-Konsole deaktiviert oder geändert werden. Kann ausserdem per Konfiguration an eine bestimmte Schnittstelle oder alle Schnittstellen gebunden werden. 6668 IRC proxy Kann auf der i2ptunnel-Seite in der Router-Konsole deaktiviert oder geändert werden. Kann ausserdem per Konfiguration an eine bestimmte Schnittstelle oder alle Schnittstellen gebunden werden. 7652 HTTP TCP event listener Bindung an die LAN Adresse. Kann mit der erwiterten Einstellung i2np.upnp.HTTPPort=nnnngeändert werden. Kann auf der Seite fürNetzkonfigurationdeaktiviert werden.7653 UPnP SSDP UDP search response listener Bindung an die LAN Adresse. Kann mit der erwiterten Einstellung i2np.upnp.SSDPPort=nnnngeändert werden. Kann auf der Seite für Netzkonfiguration geäandert werden.7654 I2P Client Protocol port Von Klienten Programmen genutzt. Kann auf der Seite für die Konfiguration der Klienten auf einen anderen Port gesetzt werden, ist aber nicht empfohlen. Kann sich an ein anderes, oder alle Interfaces binden, oder inaktiv gesetzt werden, besuchen Sie dazu die Seite zur Konfiguration der Klienten. 7655 UDP for SAM bridge Eine Highlevel API für Klienten, nur geöffnet, wenn ein SAM v3 Klient eine UDP Session anfordert. Kann auf der Klientenkonfigurationsseite aktiviert und deaktivert werden. Kann in der Datei clients.configmit der SAM Kommandozeilenoptionsam.udp.port=nnnnkonfiguriert werden.7656 SAM bridge Eine Highlevel Socket-API für Klienten, seit Version 0.6.5 standardmässig deaktiviert. Kann auf der Klientenkonfigurationsseite aktiviert und deaktiviert werden. Kan in der Datei clients.configgeändert werden.7657 Your router console Kann in der Datei clients.configdeaktiviert werden. Kann in dieser Datei auch zum Binden an ein spezifisches Interface, oder auch an alle Interface konfiguriert werden.7658 Your I2P Site Kann in der Datei clients.configdeaktiviert werden. Kann auch zum Binden an ein spezielles, oder alle Interfaces konfiguriert werden in der Dateijetty.xml.7659 Outgoing mail to smtp.postman.i2p Kann auf der I2PTunnel Seite geändert oder deaktiviert werden. Kann auch geändert werden zur Bindung auf einem speziellen Interface oder allen Interfaces. 7660 Incoming mail from pop3.postman.i2p Kann auf der I2PTunnel Seite geändert oder deaktiviert werden. Kann auch geändert werden zur Bindung auf einem speziellen Interface oder allen Interfaces. 7670 (8998) gitssh.idk.i2p git over ssh This used to be port 8998 for monotone. Elder installations may still have that and not this one. May be disabled or changed on the i2ptunnel page in the router console. May also be configured to be bound to a specific interface or all interfaces. 31000 Local connection to the wrapper control channel port Ausgehend nur zu Port 32000, lauscht nicht an diesem Port. Startet bei Port 31000 und inkrementiert um 1 bis 31999 auf der Suche nach einem freien Port. Für Änderungen schauen Sie in die Wrapper Dokumentation. Für weitere Informationen, schauen sie weiter unten. 32000 Local control channel for the service wrapper Siehe Dokumentation des Wrappers wie man das ändert. Weitere Informationen siehe unten.

Die lokalen I2P Ports und die I2P Tunnel Ports müssen nicht von extern erreichbar sein, *sollten* aber lokal erreichbar sein. Sie können auch weitere Ports für I2P Tunnel Instanzen via http://localhost:7657/i2ptunnel/ erstellen (und damit die Notwendigkeit, diese Ports in der Firewall lokal freizugeben, jedoch nicht von extern, ausser dieses ist so gewünscht).

Zusammengefasst muss kein Port von externen Peers erreichbar sein, falls Sie jedoch in ihrer NAT/Firewall eingehende TCP und UDP Verbindungen auf dem externem I2P Port freischalten, bekommen Sie eine bessere Performance. Auch sollten Sie ausgehende UDP Pakete an externe Peers erlauben (das Blockieren von verschiedenen IPs mit Tools wie PeerGuardian schadet ihrer Performance nur - machen Sie dieses nicht).

I'm missing lots of hosts in my address book. What are some good subscription links?

Diese Frage kann in drei Teilen beantwortet werden:

- My router often displays a message saying "Website Not Found In Address Book", why do I see this message?

Menschenlesbare Adressen wie z.B. http://website.i2p sind nur Referenzen auf lange, zufällige Zeichenfolgen, die als eine Destination bezeichnet wird. Diese Referenzen werden in Adressbuchservices wie z.B. stats.i2p (von zzz betrieben) registriert und gespeichert. Sie werden oft "b32" Adressen begegnen. Eine "b32" ist ein Hash (genauer ein SHA256 Hashwert) der Destination. Diesem Hash wird die Endung ".b32.i2p" hinzugefügt und dienen so als bequemer Weg um Ihren Versteckten Service anzubieten, ohne die Notwendigkeit einer Registrierung beim Adressbuchservice.

Es ist möglich weitere Abos zur Routerkonfiguration hinzuzufügen, damit werden diese Nachrichten weniger aufscheinen.

- What is an address book subscription?

Dieses ist eine Liste von Dateien, die auf verschiedenen I2P Webseiten angeboten wird. Sie enthalten eine Liste von I2P Services und ihre dazugehörigen Destinationen (I2P Adresse).

Sie finden das Adressbuch unter http://localhost:7657/dns, dort gibt es auch weitere Informationen.

- What are some good address book subscription links?

Man kann Folgendes versuchen:

Wie können Sie die Webkonsole von anderen Systemen erreichen oder mit einem Passwort absichern?

Aus Sicherheitsgründen kann die routeradminkonsole per default nur über das lokale Interface erreicht werden. Es gibt 2 Methoden, diese Konsole von extern zu erreichen:

- SSH-Tunnel

- Einrichten der Konsole zum Zugriff mit einem Benutzernamen und Passwort auf einer öffentlichen IP Adresse

Diese sind unten im Detail beschrieben:

- SSH-Tunnel

Falls Sie ein Unix-artiges Betriebssystem nutzen ist dieses die einfachste Methode um von extern ihre I2P Konsole zu erreichen. (Hinweis: SSH Serversoftware existiert auch für Windowssysteme, zum Beispiel unter https://github.com/PowerShell/Win32-OpenSSH)

Nachdem Sie den SSH Zugriff zu ihrem System eingerichtet haben, wird das `-L´ Flag mit den passenden Argumenten zur SSH Konfiguration hinzugefügt - zum Beispiel:ssh -L 7657:localhost:7657 (System_IP)ssh -NL 7657:localhost:7657 (System_IP) - Einrichten der Konsole zum Zugriff mit einem Benutzernamen und Passwort auf einer öffentlichen IP Adresse

- Öffnen Sie

~/.i2p/clients.configund ersetzen SieclientApp.0.args=7657 ::1,127.0.0.1 ./webapps/clientApp.0.args=7657 ::1,127.0.0.1,(System_IP) ./webapps/ - Öffnen Sie http://localhost:7657/configui und fügen Sie einen Konsolenbenutzernamen und Passwort ein, falls gewünscht - Das setzen eines Benutzernamens & Passwortes ist sehr empfohlen um die I2P Konsole gegen fremden Zugriff abzusichern, welches zur De-Anonymisierung führen kann.

- Gehen Sie auf http://localhost:7657/index und klicken Sie auf "sanft neustarten", dieses startet die JVM neu und lädt die Klientenprogramme neu.

http://(System_IP):7657und falls Ihr Browser as Authentifizierungs PopUp unterstützt werden Sie nach dem Benutzernamen und Passwort gefragt, welche Sie im oberen Teil 2 eingegeben haben.

HINWEIS: Sie können in der obigen Konfiguration 0.0.0.0 eingeben, dieses spezifiziert ein Interface, kein Netzwerk oder Netzmaske. 0.0.0.0 bedeutet: "ann alle Interfaces binden", damit ist es auf 127.0.0.1:7657 als auch unter jeglicher LAN/WAN IP erreichbar. Lassen Sie Vorsicht walten beim Nutzen dieser Option, da die Konsole damit auf ALLEN auf dem System eingerichteten IP Adressen erreichbar ist. - Öffnen Sie

Wie können Sie Applikationen von anderen Systemen aus nutzen?

Siehe Anleitung für SSH-Port-Weiterleitungen in der vorherigen Antwort sowie folgende Seite in der Konsole: http://localhost:7657/configi2cp

Ist es möglich, I2P als SOCKS Proxy zu nutzen?

Der SOCKS Proxy ist seit Version 0.7.1 funktional, es werden SOCKS 4/4a/5 unterstützt. I2P hat keinen SOCKS outproxy, somit ist die Nutzung auf I2P interne Services begrenzt.

Viele Programme geben viele sensitive Informationen preis, anhand derer Sie im Internet indentifiziert werden können. Dieses ist ein Risiko bei der Nutzung des I2P SOCKS Proxies. I2P filtert nur die Verbindungsdaten aus, aber das von Ihnen genutzte Programm sendet diese Informationen als Inhalt, I2P hat so keine Möglichkeit, diese zu filtern und Ihre Anonymität zu schützen. Z.B. senden manche Email Programme ihre IP Adresse zum Email Server. Es gibt keine Möglichkeit von I2P dieses auszufiltern, somit ist I2P zum Nutzen von `SOCKS´ mit den Programmen möglich, aber sehr gefährlich.

Wenn Sie dennoch mehr Informationen zu der SOCKS Proxy Anwendung haben möchten, gibt es einige hilfreiche Tips auf der SOCKS Webseite.

Wie stelle ich Verbindung zu IRC, BitTorrent oder anderen Diensten im normalen Internet her?

Dieses funktioniert nur mit Services, für die explizit ein Outproxy existiert, sonst nicht. Es existieren zur Zeit 3 Arten von Outproxies: HTTP, HTTPS, und EMail. Beachten Sie, das es kein SOCKS Outproxy gibt. Falls Sie diese Funktionalität benötigen, empfehlen wir die Nutzung von Tor. Bitte beachten Sie, dass das Tor Projekt sich gegen die Nutzung von BitTorent über Torausgesprochen hat, da es erhebliche anonymitäts Probleme damit gibt.

Privacy and Safety

Ist mein Router ein "Exit Node" ins reguläre Internet? Dieses möchte ich nicht.

Nein. Im Gegensatz zu Tor sind "Exit Nodes" - oder "Outproxies", wie sie im I2P Netzwerk genannt werden - kein integraler Bestandteils des Netzwerkes. Nur Freiwillige, die dediziert eine seperate Anwendung einrichten und aktiv betreiben, leiten Daten ins reguläre Internet weiter. Es gibt nur sehr, sehr wenige davon. Standardmässig inkludiert I2Ps HTTP Proxy (auf Port 4444 laufend) einen einzigen Outrpoxy: false.i2p. Dieser wird auf einer freiwilligen Basis von Meeh administriert, Es gibt eine Outproxy Anleitung auf unserem Forum, falls Sie mehr zum Betrieb eines Outproxy wissen möpchten.

Is using I2P Safe?

Before you use I2P, use Basic Computer Hygiene Always! Apply your OS vendor provided software updates in a prompt manner. Be aware of the state of your firewall and anti-virus status if you use one. Always get your software from authentic sources.

I2P strives to be safe in it's default configuration for all users.

It may be dangerous to use I2P in what the project calls "Strict Countries" where the law may not be clear on anonymizing software and where risks are judged to be fairly high. Most I2P peers are not in those strict countries and the ones that are, are placed in "Hidden Mode" where they interact with the rest of the network in more limited ways, so that they are less visible to network observers.

Ich sehe die I2P Adressen aller anderen I2P Knoten in der Router Konsole. Bedeuted dieses, dass meine IP von anderen gesehen werden kann?

Ja, so funktioniert ein komplett verteiltes Peer-zu-Peer Netzwerk. Jeder Knoten beteiligt sich an der Verteilung von Paketen für andere, damit muss Ihre IP Adresse zum Aufbau von Verbindungen bekannt sein

Während bekannt ist, das Sie I2P auf Ihrem Computer nutzen, kann keiner Ihre Aktivitäten innerhalb von I2P sehen. Es ist unbekannt, ob ein Benutzer hinter einer IP Adresse Dateien austauscht, eine Webseite betreibt, Forschung betreibt oder einfach nur einen Knoten zum teilen von Bandbreite mit dem Netzwerk betreibt.

Is it easy to detect the use of I2P by analyzing network traffic?

It can be deduced that somebody is using the I2P network with some reliability, but it is a little difficult to know for sure. The most reliable way to know for sure would be to have a computer with a fairly stable IP address that you suspect is an I2P user, and a bunch of computers you control on different networks all running I2P. When one of them connects to your suspected computer, you will be able to see their I2P router in the netDB. This might take time, and it might never happen. You could also try blocking all obfuscated traffic on a particular network until you're sure every I2P router on that network has lost all of it's peers. At that point, they'll reach out to reseed servers to get more peers, which a network administrator can probably observe.

Ist es sicher, einen Ausgangsproxy zu benutzen?

I2P verschlüsselt nicht das Internet, Tor aber auch nicht - wie z.B. mittels der Transport Layer Securtiy (TLS). I2Ps und Tors Zielsetzung ist der sichere und anonyme Transport der unmodifizierten Daten über das jeweilige Netzwerk zum Ziel. Jede nicht verschlüsselte, auf Ihrem System erzeugte Daten werden am Outproxy (in I2P) oder am Exit Node (in Tor) als unverschlüsselte Daten ankommen. Dieses bedeuted, dass Sie für das abhorchen der Daten vom Outproxy Betreiber verwundbar sind. Eine Art ihre Outproxy Daten gegen diesen Angriff zu sichern ist, sicherzustellen, das jegliche Art von Daten, die über den Outproxy gehen, mittel TLS verschlüsselt sind.

Für weitere Informationen sei auf diesen Eintrag im Tor-FAQ verwiesen: https://www.torproject.org/docs/faq#CanExitNodesEavesdrop

Hinzu kommt, dass Sie möglicherweise für eine ID Kollision zwischen den Outproxy Betreiber und den Betreibern von I2P Services verwundbar sind beim Nutzen der selben Tunnel ("geteilte Kliententunnel"). Hierzu gibt es eine weitere Diskussion im Forum von zzz.i2p. Diese Diskussion wurde auch in unseren I2PForum kopiert.

Letztlich kann diese Frage nur von einem selbst beantwortet werden, da die Antwort vom eigenen Surf-Verhalten und Bedrohungsmodell abhängt sowie davon wie weit man dem Betreiber des Outproxies vertrauen will.

What about "De-Anonymizing" attacks?

Reducing anonymity is typically done by A) identifying characteristics that are consistent across anonymous identities or B) identifying ephemeral characteristics of repeated connections. We say "reducing" anonymity because many of these characteristics are shared by many of our users, making these anonymity "sets," the smaller the anonymity set and the more small sets you belong to, the more brittle your anonymity.

Attacks on I2P in the past have relied on correlating NetDB storage and verification, by randomizing the delay between storage and verification, we reduce the consistency with which that verification can be linked to I2P activity, thereby limiting the utility of that data point.

Attacks on software configured to work with I2P are out of scope for I2P to solve. When browsing I2P or hosting I2P services, it's is the responsibility of the user to consider their threat model. Browsers are particularly problematic due to fingerprinting attacks, and the wide variety of information that can be gleaned from them. Using a standardized browsing profile is thought to help mitigate the impact of fingerprinting.

Reseeds

Ihr Router ist für einige Minuten aktiv und hat keine oder wenige Verbindungen

Neue I2P Installationen durchlaufen den Reseed Prozess automatisch, ebenso wird dieser Prozess automatisch absolviert, sobald die Zahl der bekannten Teilnehmer sehr gering ist. Falls Sie den Prozess auf Ihrem Router manuell ausführen wollen, schauen Sie in die Reseed Instruktionen.

Wie reseede ich manuell?

An I2P router only needs to be seeded once, to join the network for the first time. Reseeding involves fetching multiple "RouterInfo" files (bundled into a signed zip-file) from at least two predefined server URLs picked from a volunteer-run group of non-private internet HTTPS servers.

Ein typisches Symptom eines fehlgeschlagenen Reseedens ist eine geringe Anzeige der "Bekannten" Peers (in der linken Seite der Router Konsole) (oft weniger als 5) und diese Nummer nicht ansteigt. Dieses passiert, neben anderen Gründen, wenn Ihre lokale Firewall eingehenden Verkehr blockiert oder reseed Anfragen komplett blockiert werden.

Falls Sie hinter einer Firewall oder Filter ihres ISP sind, können Sie folgende manuelle Methode (nicht automatische, technische Lösung) nutzen um dem I2P Netzwerk beizutreten.

Seit Version 0.9.33 können Sie Ihren Router auch aufs Reseeden via eines Proxies konfigurieren. Besuchen Sie http://localhost:7657/configreseed und geben Sie den Proxytyp, Hostname und Port an.

Mit Hilfe einer Reseed Datei dem I2P Netzwerk beitreten.

Bitte kontaktieren Sie einen bekannte, vertrauenswürdigen Bekannten mit einem funktionierenden I2P Router und fragen Sie diesen nach Hilfe beim Reseeden ihres I2P Routers. Fragen Sie nach einer aus dem laufenden Router exportiereten Reseed Datei. Diese Datei sollte unbedingt über einen sicheren Kanal (zB. PGP verschlüsselt mit einem vertrauenswürdigen Schlüssel) versendet werden, damit sie nicht modifiziert werden kann. Die Datei selber ist nicht signiert, bitte akzeptieren Sie diese Datei nur aus vertrauenswürdiger Quelle. Importieren Sie nie eine Reseed Datei wenn Sie nicht ihre Quelle verifizieren können.

So importieren Sie die erhaltende i2preseed.zip Datei in Ihren lokalen I2P Router:

- Gehen Sie auf http://localhost:7657/configreseed

- Unter "Manuelles Reseeden aus einer Datei" klciken sie auf "Durchsuchen"

- Wählen Sie die i2preseed.zip Datei

- Klicken sie auf "Reseed aus Datei"

Kontrollieren Sie ihr log auf die folgende Nachricht:

Reseed got 100 router infos from file with 0 errors

Eine Reseed Datei verteilen

Sie können ihren lokalen I2P Router nutzen um vertrauenswürdigen Bekannten einen Start ins I2P Netz zu geben.

- Gehen Sie auf http://localhost:7657/configreseed

- Klicken Sie auf "Reseed Datei erzeugen" unter "Reseed Daei erzeugen"

- Senden Sie die i2preseed.zip Datei gesichert zu Ihren Bekannten.

Geben Sie diese Datei keinesfalls an unbekannte Nutzer, da es sensitive, private Daten (100 Router Informationen) ihres I2P Routers enthält! Um ihre Anonymität zu wahren sollten sie ein paar Stunden/Tage warten bevor Sie die Datei weitergeben. Es ist ausserdem empfolen, dieses nur selten zu machen (<2 mal je Woche).

Generelle Hinweise zum Manuellen Reseeden von I2P

- Publizieren Sie nicht die Reseed Datei oder reichen diese an Freunde eines Freundes weiter.

- Diese Datei sollte nur für eine geringe Anzahl an Bekannten (<3) genutzt werden!

- Die Datei ist nur wenige Tage gültig (<20)!

Internet Access/Performance

Ich kann keine normalen Internetseiten über I2P erreichen.

I2P is primarily not intended, nor designed, to be used as a proxy to the regular internet. With that said, there are services which are provided by volunteers that act as proxies to non-private internet based content - these are referred to as "outproxies" on the I2P network. There is an outproxy configured by default in I2P's HTTP client tunnel - false.i2p. While this service does currently exist, there is no guarantee that it will always be there as it is not an official service provided by the I2P project. If your main requirement from an anonymous network is the ability to access non-private internet resources, we would recommend using Tor.

Ich kann keine https:// oder ftp:// Seiten ü I2P besuchen.

- HTTPS

Innerhalb von I2P gibt es keine Notwendigkeit zur Nutzung von HTTPS. Sämtlicher Datenverkehr ist Ende-zu-Ende verschlüsselt und eine weitere Verschlüsselung, z.b. durch HTTPS, erzeugt keine weiteren Vorteile in Belangen der Anonymität. Falls Sie jedoch HTTPS nutzen möchten, oder müssen, unterstützt der eingerichtete Standard I2P HTTP Proxy auch HTTPS Datenverkehr. Jeder Betreiber eines Versteckten Services muss bei Bedarf selber den Zugriff via HTTPS konfigurieren und aktivieren. - FTP

FTP wird aus technischen Gründen nicht unterstützt. Es existieren keine FTP "Outproxies" ins reguläre Internet - möglicherweise ist dieses auch nicht möglich. Jede andere Art von Outproxy sollte mit dem Setup des Standard Tunnels funktionieren. Falls Sie einen Outproxy aufsetzen möchten, erforschen Sie sorgfältig die möglichen Risiken. Die I2P Gemeinschaft kann möglicherweise bei den technischen Aspekten Hilfestellung geben, fragen Sie ruhig. Wie weiter oben schon mehrfach erklärt, jeder existierende Outproxy ist kein integraler Bestandteil des Netzwerkes. Sie sind von Individuellen Personen betriebene Services und können jederzeit funktionieren, oder auch nicht.

Mein Router erzeugt sehr viel CPU-Last, was kann ich dagegen tun?

Es gibt viele Gründe für hohe CPU Last. Hier ist eine Kontrolliste:

-

Java-Laufzeitumgebung

Versuchen Sie, entweder die OpenJDK oder Sun/Oracle Java zu nutzen, falls verfügbar für Ihr System. Durch Eingabe vonjava -versionin eine Kommandozeile/Eingabezeile können Sie die Version des installierten Java Kits erfahren. Mit anderen Implementationen von Java kann die Performance von I2P leiden. -

Filesharing-Anwendungen, z.B. BitTorrent

Nutzen Sie einen Bittorrent Klienten über I2P? Versuchen Sie die Anzahl an Torrents oder die Bandbreitenlimits zu verringern, oder schalten Sie diesen komplett aus, um zu sehen, ob dieses hilft. -

Einstellungen für hohe Bandbreiten

Sind Ihre Bandbreitenlimits zu hoch? Es ist möglich, dass zuviel Datenverkehr durch Ihren I2P Router geleitet wird und dieser überlastet is. Versuchen Sie eine Reduzierung der Prozentanzahl an geteilten Bandbreite auf der Konfigurationsseite. -

I2P-Version

Stellen Sie sicher, das Sie die aktuellste Version von I2P nutzen um die Vorteile von besserer Performance und weniger Fehlern zu geniessen. -

Speicherzuweisung

Ist genug Speicher zur Nutzung von I2P reserviert? Schauen Sie auf den Speicherbedarfsgraphen auf der Graphen Seite um zu schauen, ob die Speichernutzung zu hoch ist "— die JVM verbraucht die meiste Zeit mit Aufräumen des nicht merh genutzten Speichers. Erhöhen Sie die Einstellungwrapper.java.maxmemoryin der Dateiwrapper.config. -

Bursts of high-usage vs. constant 100% usage

Ist die Nutzung der CPU höher als Sie es gerne hätten, oder ist die CPU über einen langen Zeitraum zu 100% belastet? Falls sie überlastet ist, könnte dieses ein Fehler sein. Schauen Sie bitte in den Logdateien nach weiteren Hinweisen. -

Zu Java

Möglicherweise nutzen Sie die Java-basierte BigInteger Bibliothek anstelle der nativen Implementation, insbesondere falls Sie ein neues oder eher weniger genutztes Betriebssystem (oder Hardware) nutzen (OpenSolaris, mipsel, etc.). Schauen Sie auf der jbigi Seite nach weiteren Inforationen zur Diagnose, zum Bauen der libJbigi und den Testmethoden. -

Fremde Tunnel, an denen Sie teilnehmen

Arbeitet ihre native jBigi Bibliotthek problemlos, ist das Weiterleiten der Tunnel anderer Router wahrscheinlich der größte Nutzer der CPU. Dieses nutzt die CPU, da bei jeder Zwischenstation eine Schicht der Verschlüsselung entschlüsselt werden muss. Sie können diesen weitergeleiteten Datenverkehr in 2 Arten begrenzen - indem Sie den Anteil an geteilter Bandbreite auf der confignet Seite reduzieren, oder durch Setzen des router.maxParticipatingTunnels=nnn Parameters auf der configadvanced Seite.

Mein Router hat sehr wenige aktive Peers, ist das OK?

Mit mehr als 10 aktiven Teilnehmern ist alles Ok für Ihren Router. Ihr Router sollte jederzeit Verbindungen zu ein paar Teilnehmern aufrecht erhalten. Der beste Weg um "besser im Netzwerk verbunden" zu sein ist das teilen von mehr Bandbreite. Die vom Router geteilte Bandbreite kann auf der Konfigurationsseite http://localhost:7657/config geändert werden.

Meine active Peers / known Peers / Participating Tunnel / Verbindungen / Bandbeite ändern sich stark! Ist irgendwas kaputt?

Nein, es ist nichts falsch. Dieses ist ein normales Verhalten. Alle Router passen sich dynamisch an die sich stetig ändernden Netzwerkumgebung und Anforderungen an. Router gehen On- und Offline, wenn Nutzer die System starten oder beenden, oder auch wenn das Netzwerk ausfällt oder wieder aktiv wird. Ihr Router aktualisiert ständig die lokale Netzwerkdatenbank. Tunnel, an denen Ihr Router teilnimmt, haben eine Lebenszeit von 10 Minuten und werden anschliessend möglicherweise durch ihren Router neu aufgebaut, oder auch nicht.

Warum ist Downloaden, Filesharing, Surfen und alles andere mit I2P langsamer als beim normalen Internet?

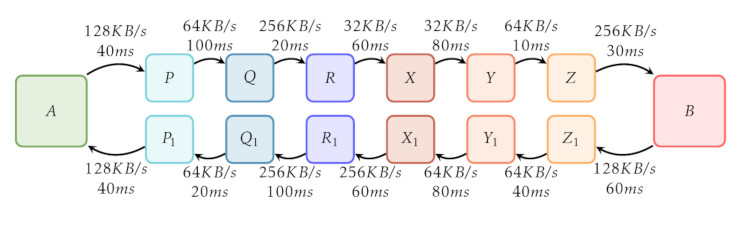

Die Verschlüsselung und das Routing im I2P-Netzwerk fügen eine nicht unerhebliche Menge an Overhead hinzu und begrenzen die Bandbreite. Das kann mit Hilfe eines Diagramms verdeutlicht werden:

In diesem Diagramm ist der der Weg von wenigen Daten durch das I2P Netz aufgezeichnet. Der I2P Router eines Nutzers ist die Box mit dem 'A' Label, und ein I2P Versteckter Service (z.B. die http://stats.i2p Webseite) ist mit 'B' gekennzeichnet. Sowohl Klient als auch Server nutzen Tunnels mit 3 Hops, diese Hops werden mit den Boxen mit den Labeln 'P', 'Q', 'R', 'X', 'Y', 'Z', 'P_1', 'Q_1', 'R'_1, 'X_1', 'Y_1' und 'Z_1' dargestellt.

Die Boxen mit den Labeln 'P', 'Q' und 'R' stellen einen ausgehenden Tunnel für 'A' dar, während die Boxen mit den Labeln 'X_1', 'Y_1', 'Z_1' einen Ausgehenden Tunnel für 'B' darstellen. Kongruent stellen die Boxen mit den Labeln 'X', 'Y' und 'Z' einen eingehenden Tunnel für 'B' dar und die Boxen mit den Labeln 'P_1', 'Q_1' und 'R_1' einen eingehenden Tunnel für 'A'. Die Pfeile zwischen den Boxen zeigen die Richtung des Datenstroms. Der Text über und unter den Pfeilen zeigen exemplarisch die Bandbreite und Latenz zwischen den einzelnen Stationen.

Wenn sowohl Klient als auch Server 3 Hops Tunnels nutzen, sind insgesamt 12 andere I2P Router im Weiterleiten des Datenverkehrs beteiligt. 6 Teilnehmer leiten den Verkehr vom Klienten zum Server, aufgeteilt in einen 3 Hops Ausgangstunnel von 'A' ('P', 'Q', 'R') und einen 3 Hops Eingangstunnel zu 'B' ('X', 'Y', 'Z'). Kongruent dazu leiten 6 Teilnehmer den Verkehr vom Server zum Klienten zurück.

Zuerst betrachten wir die Latenz - die Zeit, die vom eigentlichen Request des Klienten vergeht, bis die Anfrage durch das Netzwek beim Server ankommt und die Antwort zurück zum Klienten kommt. Alle Latenzen aufsummiert erkennen wir:

40 + 100 + 20 + 60 + 80 + 10 + 30 ms (client to server)

+ 60 + 40 + 80 + 60 + 100 + 20 + 40 ms (server to client)

-----------------------------------

TOTAL: 740 ms

Die totale Roundtrip Zeit in unserem Beispiel summiert sich auf 740 ms - eindeutig viel höher als die Zeiten, die beim Besuchen von Websiten im regulären Internet auftreten.

Zweitens betrachten wir die verfügbare Bandbreite. Diese wird von langsamten Verbindung zwischen den Hops bestimmt, sowohl auf dem Weg von Klienten zum Server als auch am Weg zurück. Für den Verkehr vom Klienten zum Server sehen wir in unserem Beispiel die verfügbare Bandbreite zwischen Hops 'R' & 'X' als auch zwischen den Hops 'X' & 'Y' ist 32 KB/s. Unabhängig von der höheren verfügbaren Bandbreite zwischen den anderen Hops begrenzen diese Hops die maximal nutzbare Bandbreite für Datenverkehr von 'A' nach 'B' auf 32 KB/s. Kongruent zeigt der Pfad vom Server zum Klienten eine maximal verfügbare Bandbreite von 64 KB/s - zwischen Hops 'Z_1' & 'Y_1, 'Y_1' & 'X_1' und 'Q_1' & 'P_1'.

Wir empfehlen das Erhöhen Ihrer Bandbreitenlimits. Dieses hilft dem Netzwerk durch die größere, verfügbare Bandbreite, als auch Ihrer I2P Erfahrung. Bandbreiten Einstellungen sind auf der http://localhost:7657/config Seite zu finden. Achten Sie bitte auf die Limits Ihrer Internetanbindung, vorgegeben durch den ISP, und passen Sie die Einstellungen entsprechend an.

Wir empfehlen ausserdem das Setzen einer ausreichenden Größe an geteilter Bandbreite - dieses erlaubt das Weiterleiten von teilnehmenden Tunneln durch Ihren I2P router. Diese Art von Datenverkehr sorgt für eine gute Integration Ihres Routers im Netzwerk und verbessert auch ihre Transferraten.

I2P ist Work-In-Progress. Viele Verbesserungen und Korrekturen werden konstant hinzugefügt. Üblicherweise hilft das Einspielen und Nutzen der jeweils aktuellen Version, bessere Datentransferwerte zu erhalten. Falls noch nicht geschehen, installierne Sie bitte die aktuelle Version.

Ich glaube, ich habe eine Fehler gefunden. Wo kann ich diesen melden?

You may report any bugs/issues that you encounter on our bugtracker, which is available over both non-private internet and I2P. We have a discussion forum, also available on I2P and non-private internet. You can join our IRC channel as well: either through our IRC network, IRC2P, or on Freenode.

- Unser Bugtracker:

- Non-private internet: https://i2pgit.org/I2P_Developers/i2p.i2p/issues

- Über I2P: http://git.idk.i2p/I2P_Developers/i2p.i2p/issues

- Unsere Foren: i2pforum.net

- You may paste any interesting logs to a paste service such as the non-private internet services listed on the PrivateBin Wiki, or an I2P paste service such as this PrivateBin instance or this Javascript-free paste service and follow up on IRC in #i2p

- Betreten Sie den Kanal #i2p-dev und diskuteiren Sie mit den Entwicklern im IRC

Bitte fügen Sie alle relevanten Informationen aus der Router Statusberichts Seite an: http://127.0.0.1:7657/logs. Wir erwarten den gesamten Text unterhalb von 'I2P-Version & Laufzeitumgebung'

Ich habe eine Frage!

Großartig! Finden Sie uns im IRC:

- im

irc.freenode.netKanal#i2p - im

IRC2PKanal#i2p